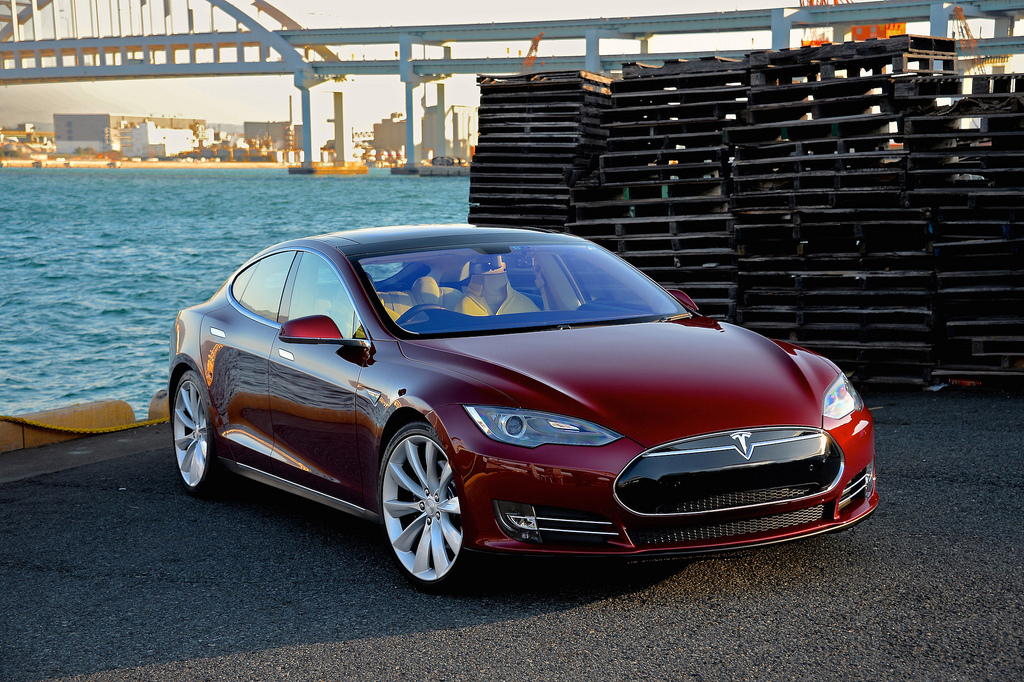

Video yang bisa Anda tonton di bawah ini menunjukkan dua pencuri yang mengendap-endap mendekati Tesla Model S pada malam hari ketika ia diparkir di halaman di Inggris. Menggunakan smartphone dan tablet secara bersamaan, kedua pencuri itu bisa mengetahui frekuensi yang digunakan oleh key fob mobil.

Padahal, sang pemilik mobil mengaku bahwa key fob tersebut ada di belakang rumah. Para pencuri ini kemudian memancarkan frekuensi yang sama ke arah mobil, membuat mobil berpikir bahwa sang pemilik tengah menggunakan key fob untuk membuka kunci.

Pencurian seperti ini memang salah satu bahaya akan fitur keyless entry pada mobil. Tesla juga telah memeringatkan para penggunanya di Inggris akan kasus pencurian menggunakan metode ini, menurut laporan The Verge.

Ada beberapa hal Tesla lakukan untuk mencegah para pencuri mengambil mobil buatan mereka. Tesla belum lama ini merilis fitur two-factor yang disebut "PIN to drive". Pada dasarnya, melalui fitur ini, pengguna baru bisa menjalankan mobil setelah dia memasukkan kode PIN pada touchscreen di dalam mobil.

Mereka juga mengingatkan para pemilik mobil bahwa mematikan fitur passive entry akan membuat mobil mereka lebih aman meski itu akan mengurangi tingkat kenyamanan penggunaan. Fitur passive entry membuat mobil secara otomatis membuka kunci dan pintu ketika ia mengenali bahwa pemiliknya mendekat dengan membawa key fob.

Salah satu cara untuk menghindari pencurian dengan teknik ini adalah dengan memasukkan key fob mobil dalam sebuah "kantong faraday", sehingga kunci tidak bisa memancarkan sinyal yang bisa diketahui oleh para pencuri.

Dalam kasus ini, sang pemilik mengaku bahwa dia memang tidak memiliki perlindungan itu. Seolah itu tidak cukup buruk, para pencuri tampaknya dapat mematikan fitur remote access sehingga baik sang pemilik atau Tesla tidak bisa melacak lokasi mobil tersebut.

Untungnya, wajah kedua pencuri tertangkap kamera karena pada waktu pencurian, mobil sedang diisi baterainya dan kedua pencuri ini tampaknya tidak tahu cara untuk melepaskan mobil dari tempat pengisian baterai.

Cek Berita dan Artikel yang lain di

Google News