Mengutip The Hacker News, jenis kerentanan yang dilacak sebagai CVE-2024-10924 memengaruhi versi gratis dan premium dari plugin. Perangkat lunak ini diinstal di lebih dari 4 juta situs WordPress.

"Kerentanan ini dapat diskripkan, yang berarti bahwa itu dapat diubah menjadi serangan otomatis skala besar, menargetkan situs web WordPress," kata peneliti keamanan Wordfence István Márton.

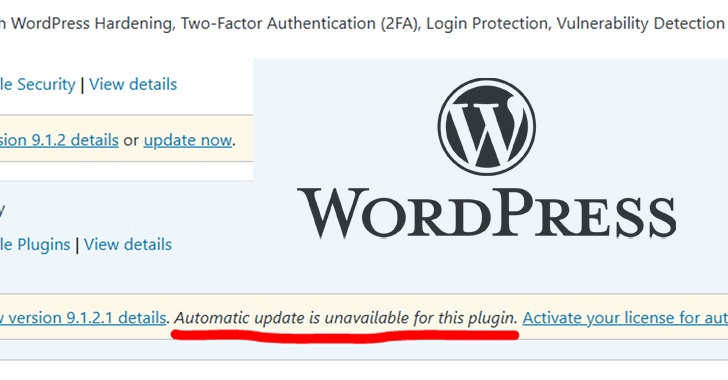

Setelah pengungkapan pada 6 November 2024, kekurangan tersebut telah ditambal di versi 9.1.2 yang dirilis seminggu kemudian. Risiko kemungkinan penyalahgunaan ini telah mendorong pengelola plugin untuk bekerja dengan WordPress untuk memperbarui paksa semua situs yang menjalankan plugin ini sebelum pengungkapan publik.

Menurut Wordfence, kerentanan bypass otentikasi, yang ditemukan di versi 9.0.0 hingga 9.1.1.1, muncul dari penanganan kesalahan pemeriksaan pengguna yang tidak tepat dalam fungsi yang disebut "check_login_and_get_user," sehingga memungkinkan penyerang yang tidak diautentikasi untuk masuk sebagai pengguna sewenang-wenang, termasuk administrator, ketika otentikasi dua faktor diaktifkan.

"Sayangnya, salah satu fitur yang menambahkan otentikasi dua faktor diimplementasikan secara tidak aman sehingga memungkinkan penyerang yang tidak diautentikasi untuk mendapatkan akses ke akun pengguna apa pun, termasuk akun administrator, dengan permintaan sederhana ketika otentikasi dua faktor diaktifkan," kata Márton.

Keberhasilan eksploitasi kerentanan dapat memiliki konsekuensi serius, karena dapat memungkinkan aktor jahat untuk membajak situs WordPress dan menggunakannya untuk tujuan kriminal.

Pengungkapan tersebut muncul beberapa hari setelah Wordfence mengungkapkan kekurangan kritis lainnya dalam Sistem Manajemen Pembelajaran WPLMS untuk WordPress, WordPress LMS (CVE-2024-10470, skor CVSS: 9.8) yang dapat memungkinkan pelaku ancaman yang tidak diautentikasi untuk membaca dan menghapus file sewenang-wenang, yang berpotensi mengakibatkan eksekusi kode.

Secara khusus, tema, sebelum versi 4.963, "rentan terhadap pembacaan dan penghapusan file sewenang-wenang karena validasi jalur file dan pemeriksaan izin yang tidak memadai," memungkinkan penyerang yang tidak diautentikasi untuk menghapus file sewenang-wenang di server.

"Ini memungkinkan penyerang yang tidak diautentikasi untuk membaca dan menghapus file sewenang-wenang di server, termasuk file wp-config.php situs," katanya. "Menghapus wp-config.php memaksa situs ke dalam status pengaturan, memungkinkan penyerang untuk memulai pengambilalihan situs dengan menghubungkannya ke database di bawah kendali mereka."

Cek Berita dan Artikel yang lain di

Google News