Namun, Kaspersky Lab menyebut harapan untuk mengembalikan data yang dicuri dan telah dienkripsi tergolong kecil. Peneliti di Kaspersky Lab menemukan error pada kode malware tersebut, mencegah tindak pengembalian data.

Selain error, tindakan pengembalian data juga mengalami kendala setelah penyedia email asal Jerman, Posteo, yang memblokir alamat email yang digunakan penyerang. Pemblokiran ini mencegah korban menghubungi penyerang untuk melakukan verifikasi terkait pembayaran.

“Analis kami mengindikasikan harapan bagi korban untuk mengembalikan datanya sangat kecil. Kami telah menganalisa kode level tinggi dari rutinitas enkripsi dan hamu menemukan setelah enkripsi disk, aktor ancaman tidak dapat melakukan dekripsi disk korban,” ujar Kaspersky Lab.

Threatpost juga melaporkan, hal yang mengakibatkan permasalahan ini adalah kekurangan pada ID instalasi yang berisi informasi penting untuk perbaikan utama. infeksi Petya awal berisi ID instalasi penting.

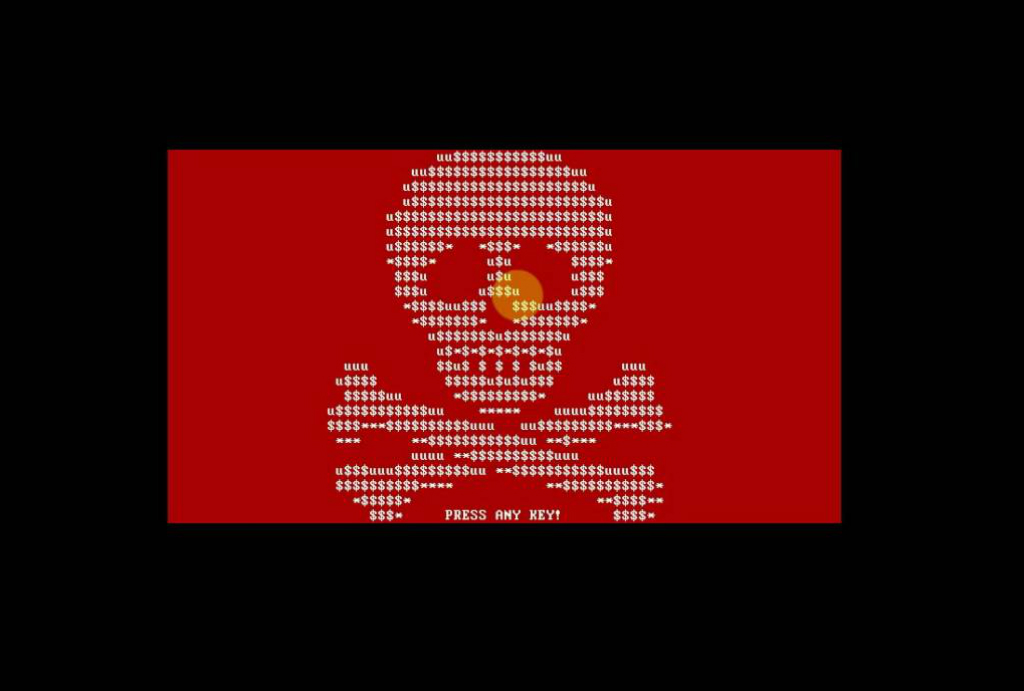

Ransomware tersebut juga berbekal komponen penghapus yang menulis ulang Master File Table dan Master Boot Record dari mesin yang terinfeksi. Tipe perilaku perusak tersebut tidak lazim ditemukan di ransomware.

Hal ini turut mendorong peneliti terkemuka, Matt Suiche, berspekulasi bahwa aspek ransomware pada serangan yang terjadi pada Selasa lalu hanya sebagai kedok. Ransomware tersebut ditujukan untuk memancing media, dan versi Petya ini menghapus sektor pertama disk yang terinfeksi malware serupa malware Shamoon.

Dalam unggahan blog miliknya, Matt Suiche, tujuan utama dari penghapusan data tersebut adalah untuk menghancurkan dan merusak. Tujuan lain dari ransomware ini adalah untuk menghasilkan uang, dengan niat, motif dan narasi berbeda.

Cek Berita dan Artikel yang lain di

Google News