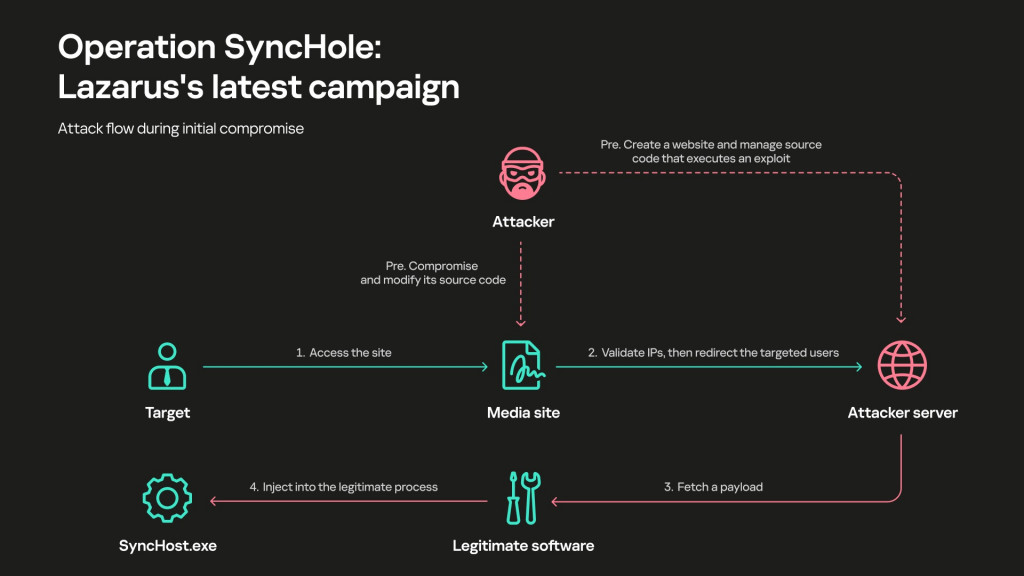

Menurut laporan Kaspersky, serangan ini menggabungkan teknik watering hole dengan eksploitasi kerentanan dalam perangkat lunak pihak ketiga. Serangan watering hole melibatkan penyusupan situs web yang sering dikunjungi oleh target, kemudian mengarahkan mereka ke situs web yang dikendalikan oleh penyerang untuk meluncurkan serangan.

Dalam operasi ini, Lazarus mengeksploitasi kerentanan one-day di Innorix Agent, alat pihak ketiga yang digunakan untuk transfer berkas aman dalam sistem administratif dan keuangan. Eksploitasi ini memungkinkan penyerang untuk bergerak secara lateral dalam jaringan internal dan memasang malware tambahan, seperti ThreatNeedle dan LPEClient.

Yang lebih mengkhawatirkan, para ahli Kaspersky juga menemukan kerentanan zero-day di Innorix Agent. Kerentanan ini berhasil ditemukan dan dilaporkan ke Korea Internet & Security Agency (KrCERT) serta vendor sebelum digunakan oleh pelaku ancaman. Innorix Agent kemudian diperbarui dengan versi yang ditambal, dan kerentanan tersebut ditetapkan dengan pengenal KVE-2025-0014.

Sojun Ryu, peneliti keamanan di GReAT Kaspersky, menekankan pentingnya pendekatan proaktif terhadap keamanan siber. "Deteksi dini terhadap ancaman adalah kunci untuk mencegah kompromi yang lebih luas di seluruh sistem," ujarnya.

Analisis lebih lanjut mengungkapkan bahwa vektor serangan yang sama juga diidentifikasi di lima organisasi lain di Korea Selatan. Rantai infeksi tampaknya berasal dari kerentanan di Cross EX, perangkat lunak sah yang digunakan untuk mendukung alat keamanan di berbagai lingkungan browser. KrCERT juga mengonfirmasi keberadaan kerentanan di Cross EX, yang kemudian telah ditambal.

Igor Kuznetsov, Direktur GReAT Kaspersky, menyoroti masalah keamanan yang lebih luas terkait plugin browser pihak ketiga dan alat bantu. "Komponen-komponen ini sering kali berjalan dengan hak istimewa yang lebih tinggi, tetap berada dalam memori, dan berinteraksi secara mendalam dengan proses browser, menjadikannya sangat menarik dan sering kali menjadi target yang lebih mudah bagi penyerang," jelasnya.

Kaspersky merekomendasikan pembaruan perangkat lunak secara rutin, audit keamanan siber, dan penggunaan solusi keamanan yang komprehensif seperti Kaspersky Next untuk melindungi organisasi dari serangan siber canggih seperti Operasi SyncHole.

Cek Berita dan Artikel yang lain di

Google News