Mengingat saat ini masih banyak layanan yang menggunakan SMS OTP untuk verifikasi, menurut Alfons metode Fake BTS juga bisa dieksploitasi penjahat siber untuk mencegat SMS OTP sebelum diterima penerima atau korban, metode ini dikenal sebagai ‘man in the middle attack’.

“Pengguna ponsel, harap berhati-hati sekarang sedang marak serangan Fake BTS yang meng-intercept SMS OTP, yang sekarang terutama diincar adalah OTP-nya bank,” kata Alfons.

“Karena ada kelemahan dari SS7 signaling dari operator ini menjadi dimungkinkan. Nah, celakanya selain penipu bisa menyadap dia juga bisa melakukan ‘man in the middle attack’. Jjadi serangan di tengah karena dia menyadap antara BTS dengan pengguna ponsel sehingga OTP yang masuk itu bisa disadap oleh penipu dan bisa di-edit,” jelas Alfons.

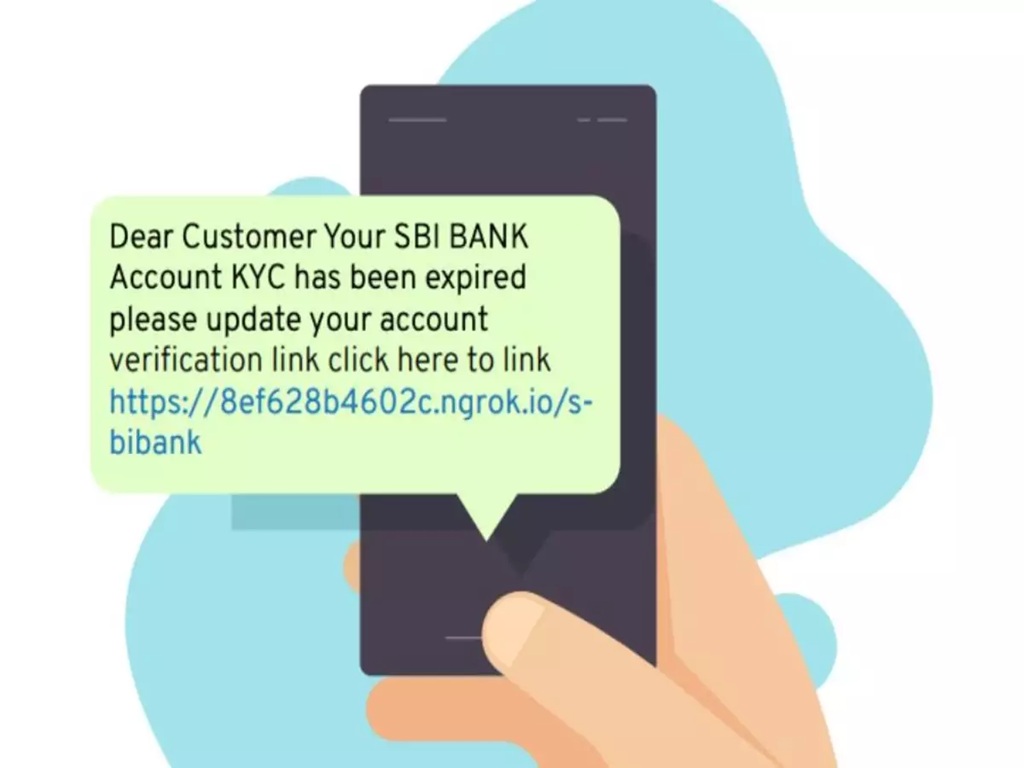

Lanjutnya, SMS ini kemudian akan di-edit untuk kemudian menambahkan link yang jika diklik menuju situs phishing, sebuah situs rekayasa dan palsu yang meyakinkan korban untuk memasukan data penting mereka. Tujuan penjahat siber tidak lain adalah mencuri kredensial korban.

“Jadi jangan pernah klik link yang diberikan walaupun dikirimkan oleh bank yang bersangkutan, jadi anda harus ketik sendiri, aduh ini memang pusing ya,” ungkapnya.

Bukan hanya OTP berkaitan dengan rekening bank atau ewallet, tapi semua layanan digital yang mengharuskan verifikasi dengan sistem SMS OTP menurut Alfons rentang disadap oleh pelaku Fake BTS.

“Jangan memberikan otorisasi pergantian ponsel atau nomor HP, akses rekening e-banking hanya berdasarkan verifikasi OTP SMS. Please,” ujar Alfons.

Alfons berharap baik pihak operator seluler dan penyedia layanan digital melakukan upgrade teknologi dan mulai meninggalkan sistem verifikasi OTP yang dinilai sudah ketinggalan jaman.

“Paling tidak ya menggunakan sistem OTP via WhatsApp, kalau bisa pakai 2-Factor Authentication karena lebih aman,” tandasnya.

Cek Berita dan Artikel yang lain di

Google News