Check Point menyoroti meningkatnya ancaman penipuan kode QR, menekankan pentingnya waspada dan menyadari potensi risiko keamanan saat menggunakan teknologi ini. Quishing—phishing kode QR—adalah ancaman yang berkembang pesat.

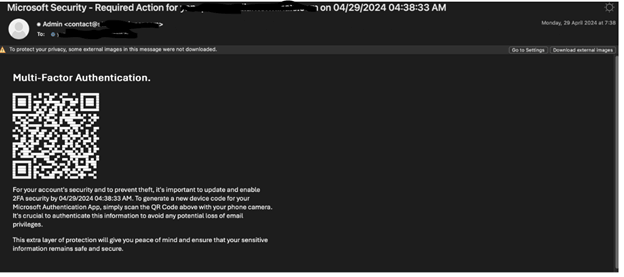

Mulai sekitar bulan Agustus, terlihat perubahan dalam jenis serangan kode QR. Ini dimulai dengan permintaan Autentikasi Multifaktor (MFA) standar. Kemudian berkembang menjadi perutean bersyarat dan penargetan khusus. Sekarang, ada evolusi lain, ke dalam manipulasi kode QR.

Peneliti Email Harmony telah menemukan kampanye baru. Kode QR tidak ada dalam gambar, melainkan dibuat melalui karakter HTML dan ASCII. Peneliti Harmony Email telah melihat lebih dari 600 email serupa pada akhir Mei.

Pada dasarnya, pelaku ancaman menempatkan blok kecil di HTML. Di email itu akan terlihat seperti kode QR. Tetapi untuk OCR biasa, itu tidak terlihat seperti apa-apa. Ada situs web yang membantu pelaku ancaman menghasilkannya secara otomatis, dan kemudian masih dapat dikonfigurasi untuk menyertakan tautan berbahaya.

Seperti banyak serangan phishing kode QR, email tersebut seputar permintaan autentikasi ulang. Tetapi kode QR memiliki karakter ASCII di belakangnya, yang dapat menyebabkan sistem keamanan mengabaikannya dan menganggapnya sebagai email yang bersih.

Bentuk serangan semuanya berevolusi. Phishing kode QR tidak berbeda. Namun, unik bahwa evolusi telah terjadi begitu cepat. Itu dimulai dengan kode verifikasi MFA standar. Ini cukup mudah, meminta pengguna untuk memindai kode, baik untuk mengatur ulang MFA atau bahkan melihat data keuangan.

Iterasi kedua, QR Code Phishing 2.0, adalah serangan perutean bersyarat. Tautan mencari lokasi pengguna berinteraksi dengannya dan menyesuaikannya. Jika pengguna menggunakan Mac, satu tautan akan muncul. Untuk pengguna ponsel Android, tautan yang lain akan muncul. Ada juga kampanye Kode QR khusus, dengan hakcer secara dinamis mengisi logo perusahaan dan nama pengguna yang benar.

Sekarang ada Kode QR 3.0. Ini sebenarnya bukan kode QR tradisional, melainkan representasi berbasis teks. Hal ini membuat sistem OCR sangat sulit untuk melihatnya dan mendeteksinya.

Ini juga mewakili bagaimana pelaku ancaman merespons lanskap.

Hampir setiap vendor keamanan email membuat perlindungan kode QR baru (HEC telah memilikinya sejak 2019). Banyak yang menggunakan beberapa bentuk OCR. Peretas mengetahui hal ini dan telah menyesuaikan kampanye mereka.

Ini adalah permainan kucing-dan-tikus keamanan siber yang tidak pernah berakhir. Peretas menemukan sesuatu untuk dieksploitasi. Pembela keamanan siber menemukan solusi. Peretas menemukan sesuatu untuk dieksploitasi. Dan seterusnya. Itu terjadi dengan setiap bentuk serangan, dan kode QR tidak berbeda.

Untuk menjaga dari serangan ini, profesional keamanan dapat melakukan hal berikut:

1. Terapkan keamanan yang secara otomatis memecahkan kode QR yang disematkan dalam email dan menganalisis URL untuk konten berbahaya

2. Manfaatkan keamanan yang menulis ulang kode QR yang disematkan di badan email dan menggantinya dengan tautan yang aman dan ditulis ulang

3. Terapkan keamanan yang memanfaatkan AI canggih untuk melihat beberapa indikator phishing

Cek Berita dan Artikel yang lain di

Google News